Der IT-Grundschutz des BSI

In diesem Beitrag wollen wir Ihnen die wichtigsten Fragen zum Thema IT-Grundschutz beantworten: Was ist der IT-Grundschutz und wofür benötige ich ihn? Was sind die Unterschiede zu alternativen Informationssicherheitsmanagementsystemen? Und wie erfolgt eine Implementierung des IT-Grundschutzes im Unternehmen?

Was ist der IT-Grundschutz? Eine Kurzübersicht.

Beim IT-Grundschutz handelt es sich um eine strukturierte Vorgehensweise zur Einführung eines Informationsicherheitsmanagementsystems (ISMS). Entwickelt wurde dieses Managementsystem vom Bundesamt für Sicherheit in der Informationstechnik (kurz: BSI) in Anlehnung an die international gültige Norm ISO 27001. Grundlage bilden hierbei die BSI-Standards

- 100-1: „Managementsysteme für Informationssicherheit“

- 100-2: „IT-Grundschutz-Vorgehensweise“

- 100-3: „Risikoanalyse auf Basis von IT-Grundschutz“

- 100-4: „Notfallmanagement“

Aufbauend auf diesen Standards und den IT-Grundschutz-Katalogen stellt das BSI für die verschiedensten Einsatzumgebungen eine Sammlung von Sicherheitsmaßnahmen, eine entsprechende Methodik sowie geeignete Maßnahmen zum sicheren Umgang mit Informationen zur Verfügung.

Die Umsetzung der Methodik erfolgt in einer Art „Baukastenprinzip“, wobei die einzelnen Bausteine typische Abläufe von Geschäftsprozessen und Bereichen des IT-Einsatzes widerspiegeln, wie beispielsweise

- Notfall-Management

- Client-Server-Netze

- Räume und Gebäude

- Anwendungskomponenten

- Server & Clients

Die „Bausteine“ selbst enthalten neben einer Kurzbeschreibung der betrachteten Komponente einen Überblick der Gefährdungslage sowie die Maßnahmenempfehlungen.

Diese umfangreiche Wissenssammlung kann auch als wertvolle Informationsquelle außerhalb der Grundschutz-Vorgehensweise dienen.

Wer benötigt den IT-Grundschutz? Einige Anwendungsszenarien.

Beim IT-Grundschutz handelt es sich um eine Umsetzungsmöglichkeit der international anerkannten Norm ISO 27001. Demzufolge erhält man – sofern eine Zertifizierung angestrebt wird – ein Zertifikat nach „ISO 27001 auf Basis IT-Grundschutz“. Mit der Annäherung an die ISO 27001 konnte der Bekanntheits- und Anerkennungsgrad international erweitert werden.

Aber auch auf nationaler Ebene genießt der IT-Grundschutz hohe Priorität – speziell im behördlichen und kommunalen Umfeld. Und auf Grund der umfangreichen und granularen Dokumentation in Form von Bausteinen, Gefährdungslagen und Maßnahmenempfehlungen für nahezu alle Systeme und Komponenten bildet er auch eine wertvolle Wissensquelle für IT-Verantwortliche, Administratoren und IT-Sicherheits-Beauftragte jenseits einer ISMS-Implementierung.

Was grenzt den IT-Grundschutz von anderen ISMS ab? Vor- und Nachteile.

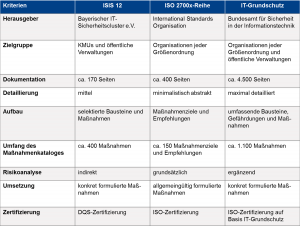

Der IT-Grundschutz gibt mit seinen granular aufgebauten Bausteinen und Maßnahmen sowie den zugrundeliegenden Standards einen klar strukturierten Weg zur Umsetzung eines Informationssicherheitsmanagementsystems vor. Dies steht im Gegensatz zur Methodik nach ISO 27001, bei der primär Maßnahmenziele formuliert werden, ohne dabei näher auf deren Umsetzungsmöglichkeiten einzugehen. Im Vergleich zu ISIS12 stellt sich der IT-Grundschutz dagegen wesentlich umfangreicher und komplexer dar.

Wie implementiert man den IT-Grundschutz? Die Vorgehensweise.

Der erste Schritt ist meist der schwerste. Dies ist auch bei der Implementierung eines Informationssicherheitsmanagementsystems nicht anders. Sofern die Entscheidung zur Umsetzung des IT-Grundschutzes gefallen ist, gilt es, sich an der beschriebenen Vorgehensweise zu orientieren, um keine relevanten Aspekte aus den Augen zu verlieren.

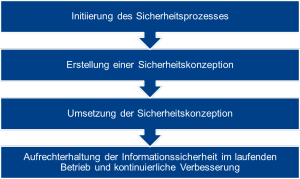

Gemäß BSI-Standard 100-2 „IT-Grundschutz-Vorgehensweise“ gliedert sich die Umsetzung des Sicherheitsprozesses in folgende Phasen:

Während der Initialisierung des Sicherheitsprozesses gilt es, die Basis für alle weiteren Schritte zu legen, notwendige Organisationsstrukturen aufzubauen, die Verantwortung für das Thema „Informationssicherheit“ in der Leitungsebene zu verankern, die notwendigen personellen und finanziellen Ressourcen bereitzustellen und alle Mitarbeiter in den Sicherheitsprozess einzubinden.

Im Zuge der Erstellung der Sicherheitskonzeption werden die Grundschutz-Kataloge und Bausteine auf den im Rahmen der Strukturanalyse definierten IT-Verbund „angewendet“, wobei sich die Auswahl und Anpassung der Maßnahmen auch am identifizierten Schutzbedarf orientiert. Der Basis-Sicherheits-Check dient im Anschluss dazu, den Umsetzungsgrad der Maßnahmen festzustellen. Während die ergänzende Sicherheitsanalyse dazu dient, die als kritisch identifizierten Systeme und Komponenten genauer zu betrachten.

Die im Rahmen des Basis-Sicherheits-Checks identifizierten Schwachstellen werden in der Umsetzung der Sicherheitskonzeption implementiert, ebenso etwaige, sich aus der ergänzenden Sicherheitsanalyse ergebenden Maßnahmen.

Anschließend gilt es, die Informationssicherheit im laufenden Betrieb sicherzustellen und kontinuierlich anzupassen und zu verbessern.